Comment protéger votre Active Directory ?

Comment protéger votre Active Directory (AD) des nouvelles menaces ?

L’année 2020 a connu une recrudescence importante des attaques informatiques contre les entreprises, les hôpitaux et les collectivités territoriales. Nous nous sommes rendu compte que les attaquants ciblent régulièrement l’annuaire Active Directory (AD) qui est présent dans plus de 95% des entreprises et des organisations disposant de plus de 50 postes de travail.

Nous allons tenter de comprendre l’intérêt porté par les attaquants pour cet annuaire AD. Pour cela, tâchons de nous intéresser aux fonctionnalités de cet annuaire. L’AD est un annuaire chargé de répertorier tous les objets du réseau d’une entreprise tels que des stations de travail, serveurs, utilisateurs, imprimantes, partages réseau, courriers électroniques, etc. Il permet aussi de centraliser l’authentification et l’identification des utilisateurs qui accèdent aux ressources de ce réseau.

Pourquoi les pirates ciblent prioritairement l’annuaire AD ?

La majorité des architectures basées sur une infrastructure AD sont implémentées depuis une vingtaine d’années (les années 2000). Par rapport aux normes de sécurité d’aujourd’hui, on peut dire qu’elles sont complètement dépassées. Les préoccupations de l’époque autour de la cybersécurité n’étaient pas aussi exigeantes que celles que nous connaissons aujourd’hui, en d’autres termes, les changements d’architectures ne prenaient pas en compte les menaces de cybersécurité.

L’AD est un élément central dans toutes les organisations, il connait chaque équipement réseau et à quel utilisateur il appartient. Vous devinez aisément l’importance que les attaquants accordent à la compromission de cet annuaire. Pour vous en convaincre, si des attaquants réussissent à compromettre votre AD, ils pourront accéder aisément au contenu des e-mails, aux bilans comptables, aux rapports financiers, à la liste de vos clients, aux tarifs de vos produits, à vos secrets industriels, et la liste est encore longue…

Comment les attaquants arrivent à compromettre l’annuaire AD ?

Les attaquants ont souvent recours à la technique de spear phishing (harponnage) : l’envoi d’un mail avec une pièce jointe malveillante ou un lien douteux. Grâce à la technique d’Ingénierie Sociale, ils incitent l’employé à télécharger une pièce jointe ou à cliquer sur un lien malveillant pour entrer des informations confidentielles ou pour télécharger un fichier vérolé. Suite à cette ouverture de pièce jointe, le fichier malveillant s’installe sur la machine de l’utilisateur. Le prochain objectif consiste à élever leurs privilèges sur la station compromise, le but étant alors de devenir administrateur local. A partir de la machine compromise, appelée patient zéro, ils vont procéder à une reconnaissance du réseau interne suivie de mouvements latéraux pour compromettre d’autres ordinateurs du réseau. Cette démarche se poursuivra jusqu’à l’obtention d’un compte administrateur du domaine qui leur donnera un accès total et sans restriction à tout le système d’information de l’entreprise.

Quels sont les mesures à prendre pour protéger votre annuaire AD?

Vous comprenez maintenant tout l’intérêt de protéger votre annuaire. Pour vous aider dans ce sens, nous allons nous intéresser à quelques mesures à prendre pour diminuer ou éradiquer cette menace.

Il est important de prendre conscience que la cause principale d’une attaque sur un AD provient souvent des mauvaises pratiques de sécurité (utilisation de mots de passe faibles donc facile à cracker, des mots de passe identiques pour la plupart des applications de l’entreprise, les mots de passe de constructeurs et d’éditeurs laissés par défaut…) et sans oublier les vulnérabilités non patchées.

Il est donc primordial de suivre quelques recommandations parmi lesquelles fera partie l’installation d’outils de supervision qui surveilleront régulièrement toutes les modifications suspectes qui sont apportées à votre AD. La surveillance reste une mesure fondamentale pour la détection de signes avant-coureurs d’une attaque (détection de signaux faibles).

Un audit régulier de votre AD permet de détecter de mauvaises configurations ainsi que des failles de sécurité qu’il faudra rapidement corriger.

Nous remarquons que la plupart des compromissions par des ransomwares pourraient être minimisées si une politique de mise à jour des serveurs, des stations de travail et des applications était implémentée régulièrement au sein de l’entreprise.

Nous recommandons également de réduire et de protéger les comptes à forts privilèges pour limiter la surface d’attaque et d’exposition en cas de compromission. Une des best practices consiste à séparer les comptes utilisés pour les tâches d’administration quotidiennes des comptes d’administration du domaine qui eux doivent servir uniquement à gérer l’AD et qui n’ont pas le droit de se connecter à Internet. Cette mesure renforce la sécurité en limitant au maximum le vol des identifiants/mots de passe des comptes à forts privilèges.

Pour des entreprises plus matures qui souhaitent renforcer leur niveau de sécurité, Microsoft recommande le Tiering Model :

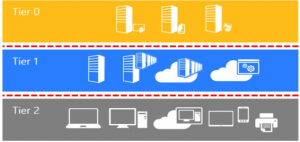

Cette architecture repose sur 3 couches d’administration qui sont hermétiques entre elles. En cas de compromission d’une couche, l’attaquant n’est pas en mesure de compromettre les autres couches.

Les différentes couches sont organisées en silo :

Tier-0 (niveau 0) : Cette couche est la plus importante, elle sert à administrer les ressources critiques d’une entreprise qui sont liées à l’AD (contrôleurs de domaine, serveurs de mise à jour, PKI interne, postes d’administrateurs, etc.)

Tier-1 (niveau 1) : Cette couche concerne les serveurs et applications de l’entreprise (WSUS, serveurs de mails, serveurs métiers, etc.)

Tier-2 (niveau 2) : Cette couche regroupe les ressources moins critiques pour l’entreprise (imprimantes, stations de travails, terminaux mobiles, etc.). Mais c’est aussi une couche à risque car les utilisateurs peuvent être victimes du phishing et peuvent déclencher l’exécution d’un ransomware.

Tiering Model, Source Microsoft

Pour mieux appréhender cette architecture, si je suis un utilisateur et que je souhaite me connecter à un poste de travail, l’AD va vérifier si je dispose bien des droits requis pour me connecter. Supposons que je sois un administrateur du tier-0 et que je veuille me connecter sur un poste du tier-2, dans ce cas, la connexion va échouer.

Cette disposition en couche permet de mieux sécuriser l’AD en empêchant les déplacements latéraux d’un attaquant qui ne sera plus en mesure de passer d’une couche à une autre.

Si malgré toutes ces précautions, vous êtes quand même victime d’un rançongiciel, il vous reste une possibilité : sauver votre entreprise et éviter un chantage à la rançon pour espérer récupérer vos données. Il vous faut restaurer vos sauvegardes. Assurez-vous au préalable de restaurer une sauvegarde exsangue de toute infection par le malware. Vous pouvez dans ce cas auditer vos sauvegardes pour vous assurer de leur intégrité avant de les restaurer. S’il n’est pas possible de restaurer vos données, la dernière solution est d’envisager une reconstruction. Attention cependant, cette solution est longue et fastidieuse.

Pour en finir, l’AD étant l’élément incontournable de votre organisation, la détection en amont d’une attaque permet à l’équipe du SI de réagir rapidement pour la circonscrire avant qu’elle ne se propage à l’ensemble du réseau de l’entreprise.

Pour vous aider à y voir plus clair, avant que l’inévitable ne survienne, iDNA et AURA IT peuvent vous accompagner en vous proposant du conseil et des outils adaptés à ce type d’évènement.