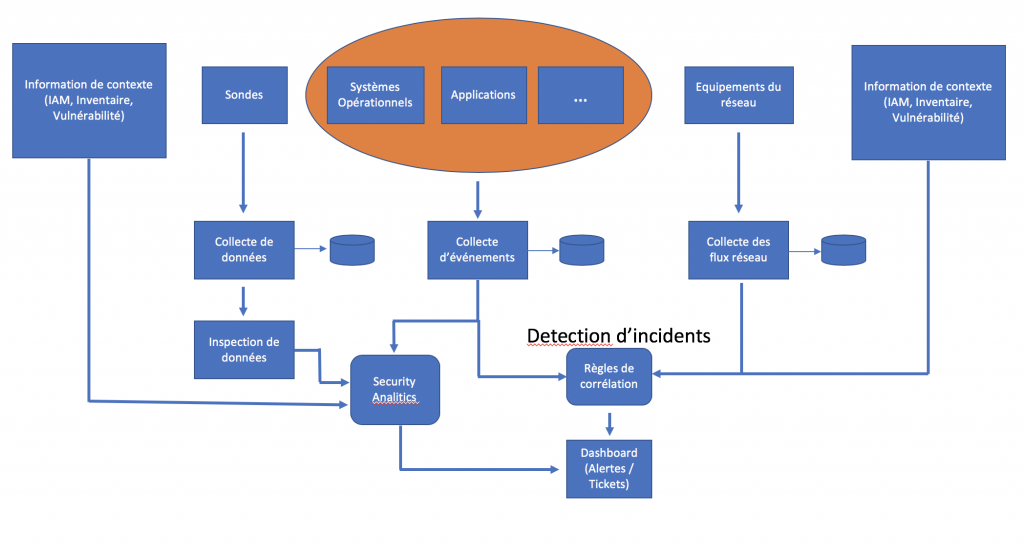

Le SIEM[1] est l’un des outils les plus importants dans la lutte contre les cyber-attaques, mais avec l’augmentation du volume des données en provenance des différents équipements, le traitement des incidents issus du SIEM peut atteindre des proportions débordant les équipes de sécurité, car il y a trop d’alertes à traiter.

Comment gérer les Faux-Positifs dans un SOC

En effet, les statistiques montrent que, quelle que soit la taille des entreprises, le pourcentage de faux-positifs et d’alertes redondantes dans l’opération des SOCs est très élevé. Une enquête menée par FireEye sur des entreprises de grande taille à niveau mondial a trouvé que 37% des répondants recevaient plus de 10.000 alertes chaque mois. De ces alertes, 52% étaient des faux-positifs et 64% étaient des alertes redondantes.[2]

En conséquence, les équipes de réponse SOC subissent ce qui est appelé l'alarm fatigue: trop d’alertes de sécurité finissent par désensibiliser les équipes, et les attaques réelles commencent à passer au travers des filets du SOC.

C’est pourquoi réduire les faux-positifs et libérer les équipes pour les concentrer plutôt sur des analyses d’impact business est devenu un enjeu critique pour l’efficacité d’une solution SOC, voire une question de survie des équipes.

Quelle est donc la stratégie à suivre ?

La réponse se trouve dans l’automatisation du traitement des incidents.

Pour mieux comprendre l’enjeu, il est important d’introduire le concept de playbook (aussi appelé blueprint).

Un playbook est un script qui décrit un ensemble d’étapes à suivre dans un processus ou sous-processus. Un ensemble de playbooks travaillant de manière intégrée composent un workflow et ceux-ci se déroulent ou sont exécutés dans les trois phases de la chaîne d’une cyber-attaque : détection, analyse et remédiation.

Plus précisément, le playbook est la clé d’accès à cette dimension où le temps libérera les équipes SOC.

Mais nous sommes face à un obstacle important qu’il faut franchir : il n’existe pas de standard pour concevoir, développer et implémenter des playbooks. Il faut une représentation standard des données pour que le moteur SOC puisse lire et exécuter les scripts et que ces scripts puissent à leur tour être enchaînés par l’outil workflow.

Malheureusement, les opérateurs sont condamnés à une solution manuelle ou semi-automatique et l’hétérogéneité des composants des solutions SOC ne facilite pas la tâche. En général, les implémentations SIEM contiennent les playbooks sous forme de document contenant les instructions à suivre par l’ingénieur sécurité en cas d’incident, i.e. playbooks Cisco, playbooks QRadar, etc.

L’avenir semble se trouver dans les technologies SOAR (Security Orchestration, Automation and Response). Les capacités de gestion dans l’analyse des menaces ont commencée à converger vers les outils d’orchestration, d’automatisation et de réponse de manière à fournir un outil unifié aux équipes de sécurité.

Pour commencer, les entreprises doivent se focaliser dans l’automatisation des tâches et l’orchestration des réponses aux incidents qui sont faciles à implémenter (temps après automatisation est nettement inférieur à celui du cycle classique de réponse à l’incident).

Les fournisseurs de solutions SOC doivent travailler ensemble dans la mise en place d’un standard métier qui permettra l’intégration des playbook d’origines diverses, il faut donc pouvoir disposer d’un guide de la cyber sécurité, d’un ensemble de playbooks qui puissent être installés et exécutés dans n’importe quelle solution SOC, en un clic.

L’Intelligence Artificielle et les technologies Cloud viennent aussi prêter main forte aux équipes de sécurité. Effectivement, la tendance actuelle est orientée vers l’utilisation des plateformes cloud et les algorithmes de Big Data et Machine Learning. La technologie cloud permet l’implémentation de solutions escalables, redondantes et de haute disponibilité pour le traitement de volumes gigantesques d’information et les algorithmes d’intelligence artificiel fournissent la modélisation des comportement dans la détection et réponses aux menaces, CloudIA de Logrithm et Watson d’IBM étant deux exemples.

Avec les menaces sur les systèmes d’information plus que jamais grandissantes, l’augmentation des volumes d’information en provenance des différents équipements (Big Data) des systèmes d’information, l’analyse et la détection des menaces est de plus en plus difficile et inefficace. Il faut faire un virage dans la stratégie et se tourner vers les solutions open source, le partage d’intelligence et l’automatisation des processus liés à la sécurité. C’est en s’adaptant rapidement que les entreprises auront une chance de lutter efficacement contre les cyber-attaques.

- les outils de Security Information and Event Management permettent une analyse temps réel des alertes de sécurité générées par les applications et les infrastructures. ↩︎

- Pour accéder aux rapports Fireye et des articles concernant la cybersécurité pour C-Level Executives, visitez https://www.fireeye.com/offers/cyber-security-for-c-level-executives.html. ↩︎