Version de TLS

Actuellement, les versions disponibles de TLS sont la 1.0, la 1.1 et la 1.2.

La version TLS 1.2 doit être privilégiée.

Les versions TLS 1.1 et 1.0, avec prise en charge de TLS_FALLBACK_SCSV peuvent être déployées en cas de nécesité comme la compatibilité client.

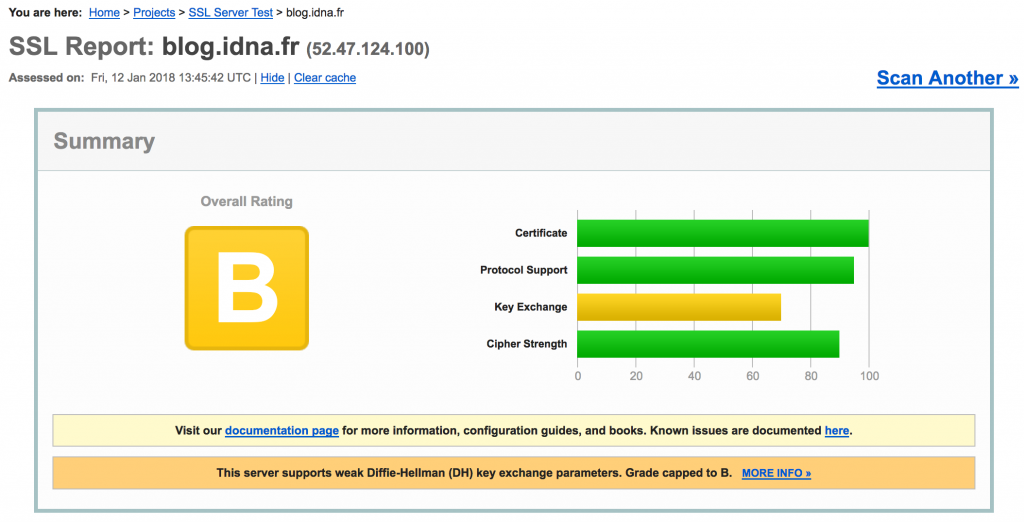

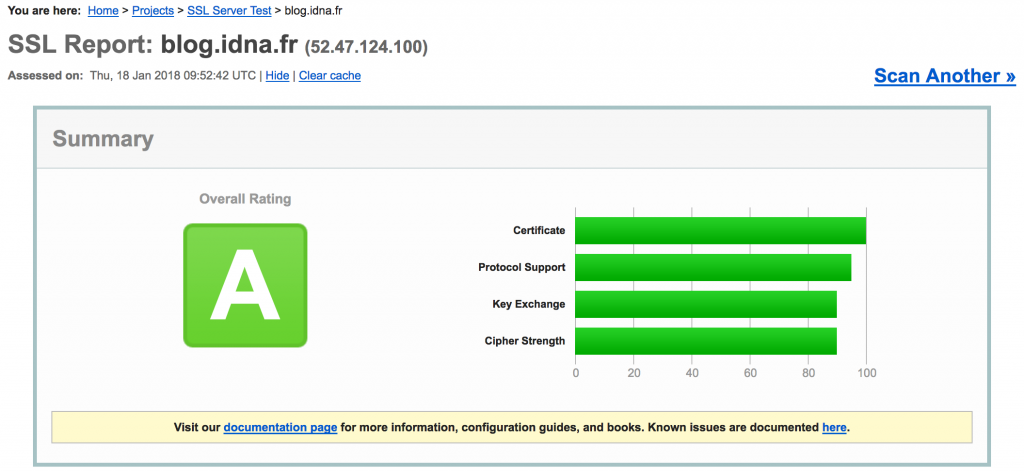

Algorithme d’échange de clés

La propriété de confidentialité persistante doit être assurée. Il faut pour cela employer une suite cryptographique reposant sur un échange Diffie-Hellman éphémère (ECDHE ou, à défaut, DHE).

Echanger les clés avec ECDHE

Les échanges de clés ECDHE doivent être privilégiés, à l’aide de courbes secp256r1, secp384r1, secp521r1, brainpoolP256r1, brainpoolP384r1 ou brainpoolP512r1.

Echanger les clés avec DHE

Les échanges DHE sont tolérés avec des groupes 2048 bits ou plus (3072 bits ou plus si l’information doit être protégée au-delà de 2030).

Algorithme d’authentification

Le mécanisme de chiffrement asymétrique RSA est conforme au Référentiel Général de Sécurité (RGS) à condition de respecter une taille de clés :

– Supérieure ou égale à 2048 bits ne devant pas dépasser l’année 2020

– Supérieure ou égale à 4096 bits pour une utilisation au-delà de 2020

Le mécanisme de chiffrement asymétrique ECDSA, à base de courbes elliptiques (ECC), est conforme au RGS à condition de respecter une taille qui est supérieure ou égale à 256 bits pour les clés.

Algorithme de chiffrement par bloc

Les suites mettant en oeuvre l’algorithme de chiffrement par bloc AES-256 sont à privilégier.

L’algorithme AES-128 constitue une alternative acceptable.

Bien que soumis à moins d’examens, Camellia et ARIA offrent à ce jour une sécurité comparable à AES et peuvent être envisagés comme alternatives.

Algorithme de code d’authentification de message

Le HMAC permettant l’authentification doit être construit à l’aide d’un représentant de la famille SHA2 : SHA-256 ou bien SHA-384.

L’usage de HMAC construits à l’aide de SHA-1 n’est à utiliser que si les clients ne supportent pas les algorithmes de la famille SHA-2.